- 1 AIで社内セキュリティ教育を効率化する実践ガイド|フィッシング訓練の自動化とプラットフォーム徹底比較

- 2 1. なぜ今、AIによるセキュリティ教育の自動化が必要なのか?

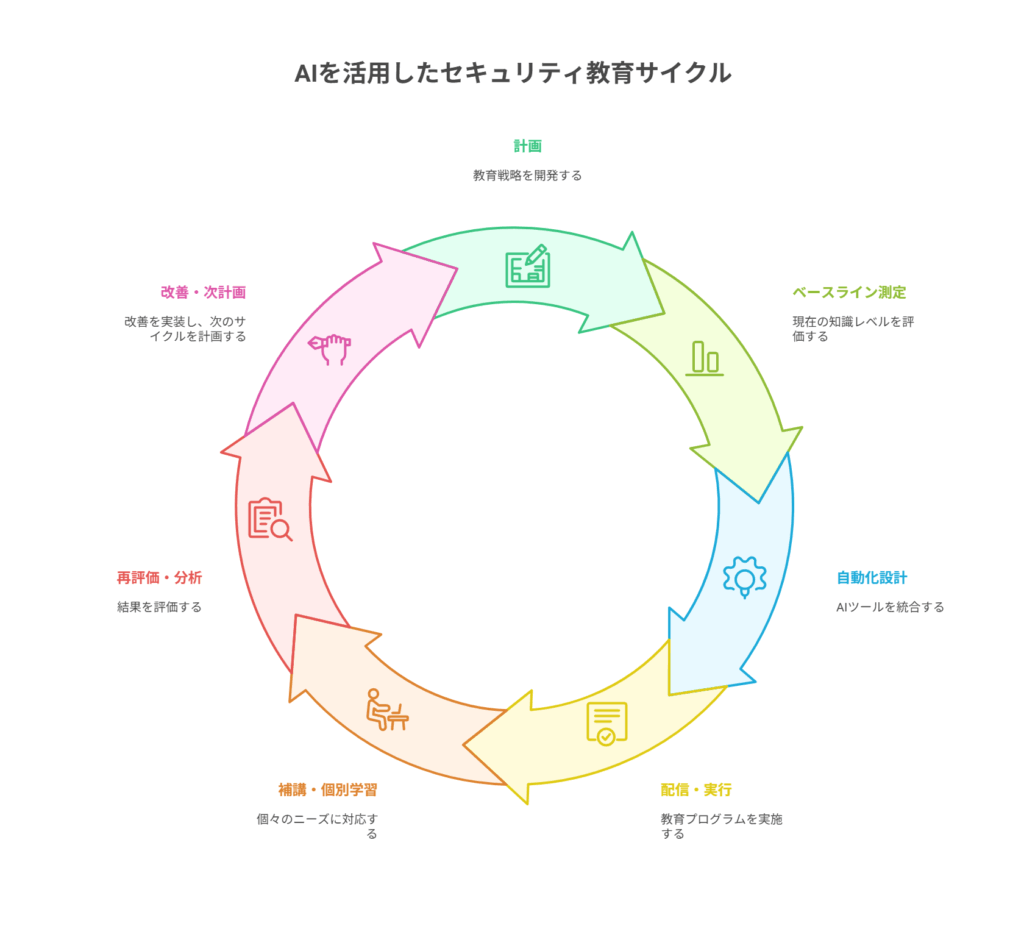

- 3 2. AIと自動化で回す「教育ループ」実践ガイド【7ステップ】

- 4

- 5 3. 【徹底比較】セキュリオ vs KnowBe4|自社に合うプラットフォームの選び方

- 6

- 7 4. よくある失敗と誤解|形骸化させないための7つの対策

- 8 5. 日本の現場で効果的な訓練シナリオの作り方

- 9 6. 成果を可視化するKPI設計とダッシュボード運用のコツ

- 10 7. 90日で実現するセキュリティ教育導入ロードマップ

- 11 8. よくある質問 (FAQ)

- 12 まとめ:最強の対策は「継続できる設計」から始まる

AIで社内セキュリティ教育を効率化する実践ガイド|フィッシング訓練の自動化とプラットフォーム徹底比較

「またセキュリティ研修の案内か…」「忙しいのに面倒だな」。従業員からそんな声が聞こえてきたり、情シス担当者自身が毎月の訓練準備、受講者への催促、形骸化したレポート作成に追われたりしていませんか?

サイバー攻撃、特にメール経由の脅威は年々巧妙化し、最新のセキュリティ製品を導入するだけでは防ぎきれない領域が増え続けています。最後の砦は、メールを開き、リンクをクリックする「人」。しかし、手作業での単発的な研修では、従業員の行動を変え、組織全体のリスクを継続的に下げることは極めて困難です。

本記事では、こうした課題を根本から解決するため、AIと自動化を活用して「人的ファイアウォール」を構築・強化する具体的な方法を、実務担当者の視点から網羅的に解説します。

特に、国内市場で支持を広げる「セキュリオ」と、グローバルスタンダードである「KnowBe4」を徹底比較。それぞれの強み・弱みを明らかにし、あなたの会社の規模や文化、目指すゴールに最適なプラットフォームを選ぶための判断基準を提示します。

この記事を読み終える頃には、あなたは以下の状態になっています。

- AIを活用したセキュリティ教育の全体像と、自社で実現すべきゴールが明確になっている。

- 工数をかけずに「訓練→行動検知→個別学習→再評価」のサイクルを回す仕組みを設計できる。

- 経営層を納得させ、投資対効果を証明するためのKPI設計とレポート方法がわかる。

- 導入時の技術的・組織的な落とし穴を事前に回避し、スムーズな運用を開始できる。

「守れている気」になっているだけの形骸化した研修から脱却し、真にレジリエントな組織を築くための第一歩を、ここから始めましょう。

この記事の要点(3分で全体像を把握)

- 「人的ファイアウォール」の強化が必須: 技術的防御をすり抜ける脅威に対し、従業員が「見抜き、躊躇し、報告する」文化とスキルを身につけさせることが最後の砦となります。

- 成功の鍵は「継続性×自動化×可視化」: 単発研修では効果は限定的。AIを活用し「訓練→行動検知→補講割当→再評価」のループを自動で回し続けることが最も重要です。

- セキュリオは国内特化・継続性に強み: 訓練・eラーニングの配信数制限がなく、少量高頻度の習慣化に最適。1回3分のマイクロラーニングや使いやすさで、国内企業の運用実態にフィットします。

- KnowBe4はグローバル標準・高度な可視化に強み: PPP(Phishing Prone Percentage)という独自指標でリスクを数値化。AIによる個別最適化やSOAR連携など、大規模・多拠点での統一ガバナンスに適しています。

- KPIドリブンな運用が成果を生む: 主要KPI(PPP、受講完了率、報告率、報告までの時間)を定め、四半期ごとに改善サイクルを回すことで、教育効果を最大化し、経営層への説明責任を果たせます。

- 導入前の合意形成が成否を分ける: 法務・人事・労務との連携、データ保護方針の策定、技術的な許可リスト設定など、事前の準備を怠るとプロジェクトは頓挫します。

1. なぜ今、AIによるセキュリティ教育の自動化が必要なのか?

従来のセキュリティ教育は、年に一度の集合研修や、全員一律のeラーニングが中心でした。しかし、このアプローチには限界があります。

- 忘却曲線との戦い: 年に一度の学習では、知識はすぐに忘れ去られます。

- スキルの個人差: 全員に同じ内容を教えても、理解度や必要なスキルは人それぞれです。

- 管理者の膨大な工数: 訓練メールの作成、配信、未受講者への催促、結果の集計・報告…これらを手作業で行うのは非現実的です。

- 効果測定の難しさ: 研修の受講率が100%でも、それが本当にリスク低減に繋がっているのかを証明するのは困難です。

こうした課題を解決するのが、AIと自動化の活用です。AIは、従業員一人ひとりの行動(メールの開封、クリック、報告など)を分析し、その人に最適な難易度・内容の追加学習を自動で割り当てます。管理者は、事前に設定したルールに従ってシステムが自律的に動くのを見守り、全体の傾向分析や戦略策定といった、より付加価値の高い業務に集中できるようになるのです。

「人的ファイアウォール」という考え方

ファイアウォールや迷惑メールフィルタ、EDR(Endpoint Detection and Response)といった技術的対策は、既知の攻撃やパターン化された攻撃を防ぐ上で非常に有効です。しかし、攻撃者は常にこれらの防御網をすり抜けるための新しい手口を開発しています。

- BEC(ビジネスメール詐欺): 取引先や経営幹部になりすまし、巧妙な文面で送金を指示する。

- スピアフィッシング: 特定の個人や組織を狙い、業務に関連する極めて自然な内容で騙す。

- ゼロデイ攻撃: まだ世に知られていない脆弱性を突く攻撃。

こうした攻撃は、技術だけでは100%防ぐことができません。最終的にマルウェアを実行したり、情報を入力したり、送金指示に従ったりするのは「人」です。

人的ファイアウォールとは、従業員一人ひとりがセキュリティ意識とスキルを持ち、攻撃の最終段階で「防波堤」として機能するという考え方です。具体的には、以下の3つの行動を習慣化させることを目指します。

- 見抜く: 「少しおかしいな」という違和感を察知する能力。

- 躊躇する: 安易にクリックしたり、返信したりせず、一度立ち止まる習慣。

- 報告する: 疑わしいメールを速やかに専門部署(情シスやCSIRT)へ報告する行動。

この人的ファイアウォールは、一度構築すれば終わりではありません。常に新しい脅威に対応できるよう、継続的に“鍛え”続ける必要があります。

2. AIと自動化で回す「教育ループ」実践ガイド【7ステップ】

効果的なセキュリティ教育は、単発のイベントではなく、継続的なプロセスです。ここでは、AIと自動化を活用して「教育ループ」を構築し、PDCAサイクルを回していくための具体的な7つのステップを解説します。このループは、四半期(3ヶ月)を一つの単位として回すのが効果的です。

ステップ1:計画と合意形成 (Week 0)

ツール導入の前に、最も重要なのがこのステップです。関係者を巻き込み、目的とルールを明確に合意します。

- 目的とKPIの設定:

- 何を目指すのかを具体的に定義します。「PPP(後述)を四半期で5ポイント改善する」「疑わしいメールの報告率を10ポイント向上させる」「受講完了率を常に95%以上に維持する」など、測定可能な目標を設定します。

- ステークホルダーとの合意:

- 情報システム部やセキュリティ担当部署だけでなく、法務、人事、労務、広報といった関連部署を必ず巻き込みます。特に、従業員の行動データを取得・分析することについて、プライバシーや懲罰規定との関連をクリアにしておく必要があります。

- データ保護方針の策定:

- 誰が個人別の訓練結果を閲覧できるのか、データはどのくらいの期間保存するのか、海外拠点がある場合は越境データ移転のルールはどうするかなどを明確に定めます。

- 利用規程と従業員への事前通知:

- 訓練を実施する目的が「罰するため」ではなく「学習と保護のため」であることを明確に伝え、従業員の不安を払拭します。訓練の実施期間や概要、困ったときの相談窓口を事前に周知しましょう。

- 技術的な前提条件の確認:

- 訓練メールが迷惑メールフィルタなどでブロックされないよう、送信元ドメインやIPアドレスを許可リスト(ホワイトリスト)に登録します。SSO(シングルサインオン)連携や、既存のLMS(学習管理システム)との連携(SCORM規格など)の可否も確認しておきましょう。

ステップ2:ベースライン測定 (Week 1-2)

現在の組織の実力を客観的に把握するため、本格的な訓練を開始する前に、現状測定用のフィッシングメールを配信します。

- 対象者の選定: 全従業員を対象にするのが理想ですが、難しい場合は部門や役職を横断した代表サンプルグループを選定します。

- 訓練シナリオの設計: 業務内容に即した、現実的なシナリオを選びます。例えば、「請求書の送付」「宅配便の不在通知」「社内ポータルサイトの更新案内」「年末調整のお知らせ」などが効果的です。

- 測定項目の確認: 開封率、クリック率、情報入力率、報告率、報告までにかかった平均時間などを記録します。

- 初期レポートの作成: このベースライン測定の結果が、今後の改善の出発点となります。部門別や職種別でリスクの高い傾向が見られないかを確認し、重点的に教育すべき対象を特定します。

ステップ3:自動化ワークフローの設計 (Week 2-3)

ここがAIと自動化の真骨頂です。プラットフォーム上で、年間の教育プログラムを設計します。

- 配信スケジュールの設定: 「毎月第2火曜と第4木曜に、異なるテンプレートの訓練をランダム配信する」といった形で、年間を通じた継続的なスケジュールを組みます。配信数に制限がないプラットフォーム(セキュリオなど)では、月1〜2回の短い訓練を高頻度で行うのが習慣化の鍵です。

- ランダマイズ(無作為化)の設定: 同じテンプレートばかりを使っていると、従業員が「訓練メールの見分け方」を覚えてしまい、本当の攻撃への対応力が身につきません。テンプレートの種類、送信時間、差出人の属性などを自動で変化させる設定が重要です。

- 行動トリガーに基づく自動化ルールの設定:

- IF リンクをクリックしてしまった THEN → 「フィッシングサイトの見分け方」という3分間のマイクロラーニング動画を自動で割り当てる。

- IF 添付ファイルを開いてしまった THEN → 「マルウェア感染の危険性」に関するeラーニングを割り当てる。

- IF 疑わしいメールを正しく報告できた THEN → 賞賛のメッセージを送り、ポイントを付与する。

- 期限とリマインダーの設定: 割り当てられた補講が期限内に完了しない場合、本人への自動リマインドメールを送ったり、それでも完了しない場合は上長へ通知したりする設定を行います。

ステップ4:配信と現場とのコミュニケーション (Week 3以降)

設計したワークフローに基づき、訓練を開始します。ツール任せにするだけでなく、現場との継続的なコミュニケーションが文化醸成に繋がります。

- 報告文化の醸成: 「引っかかった人を罰する」のではなく、「報告してくれた人を称賛する」文化を作ることが極めて重要です。報告が多いほど、組織の目は増え、実際のインシデントを早期に発見できる可能性が高まります。

- 参加しやすさの担保: 学習コンテンツはPCだけでなくスマートフォンにも最適化されているか、1回あたりの学習時間は3〜5分程度に収まっているかなど、業務の隙間時間で手軽に学べる設計を重視します。

- 報告導線の整備: OutlookやGmailなどのメールクライアントに「不審メール報告ボタン」をアドインとして追加し、ワンクリックで報告できる仕組みを整えることで、報告のハードルを劇的に下げることができます。

ステップ5:補講と個別学習の実行

ステップ3で設計したルールに基づき、システムが自動で個別学習を促します。管理者は、全体の進捗をダッシュボードで確認するだけです。もし、特定の部署で未受講者が多い、あるいは同じミスを繰り返す従業員がいるといった傾向が見られた場合は、個別に追加のフォローを行います。

ステップ6:再評価とデータ分析 (四半期ごと)

四半期に一度、これまで蓄積されたデータを分析し、教育プログラムの効果を評価します。

- KPIのレビュー: ステップ1で設定したKPI(PPP、報告率、完了率など)が、ベースライン測定時と比較してどのように変化したかを確認します。目標を達成できたか、できなかった場合はその原因は何かを分析します。

- 傾向分析: 部門別、役職別、地域別などでリスクの高いセグメントはどこか、ヒートマップなどで可視化します。特定の攻撃手口(例:請求書関連)に対する脆弱性が高いといった傾向も分析します。

ステップ7:改善と次の計画 (四半期ごと)

分析結果に基づき、次の四半期の教育プログラムを改善します。

- 訓練テンプレートの見直し: 効果が薄れてきたテンプレートを新しいものに入れ替えたり、次の時期の業務イベント(決算、人事異動、賞与支給など)に合わせたシナリオを追加したりします。

- 教育対象の見直し: リスクが高いと判断された部門や役職に対しては、訓練の頻度を上げたり、より高度な内容の教育コンテンツを追加したりします。

- 経営層へのレポーティング: 改善の成果を定量的なデータ(KPIの推移)と共に経営層へ報告し、投資対効果を明確に示すことで、継続的な活動への理解と支持を得ます。

この7ステップのループを回し続けることで、組織の人的ファイアウォールは継続的に強化されていきます。

3. 【徹底比較】セキュリオ vs KnowBe4|自社に合うプラットフォームの選び方

AIと自動化を活用したセキュリティ教育プラットフォームは複数存在しますが、ここでは日本市場で特に注目度の高い「セキュリオ」と、グローバルリーダーである「KnowBe4」の2つを、実務担当者の視点で比較・解説します。

| 比較項目 | セキュリオ (LRM株式会社) | KnowBe4 (KnowBe4, Inc.) |

|---|---|---|

| ターゲット市場 | 日本国内の企業(特に中堅・中小企業) | グローバル企業、大規模組織 |

| 最大の強み | 配信制限なしによる継続的な習慣化、使いやすさ、コスト効率 | PPP指標によるリスクの可視化、膨大なコンテンツ量、高度な自動化 |

| 訓練メール配信 | 制限なし | プランにより異なる(通常はユーザー数に応じた制限あり) |

| eラーニング | 配信制限なし | プランにより異なる |

| 主要な指標 | 開封率、クリック率、完了率など標準的な指標 | PPP (Phishing Prone Percentage) という独自のリスク指標 |

| コンテンツ | 専門家監修の90種以上(1回3分程度のマイクロラーニング中心) | 1,100種以上(日本語は155種以上)、フィッシングテンプレートは12,000種以上 |

| 自社教材の活用 | SCORM準拠の教材をアップロード可能 | SCORM準拠の教材をアップロード可能 |

| AIによる最適化 | – | AIDA (AI-Driven Agent) がユーザーの行動に基づき最適な学習を推薦 |

| SOAR連携 | – | PhishER (オプション) で報告メールの分析・対応を自動化 |

| 価格体系 | ユーザー数に応じたシンプルな月額/年額 | 複数のプランレベルがあり、機能に応じて変動 |

| サポート | 日本語による手厚いサポート | 日本語サポートあり(グローバル基準) |

セキュリオがフィットする企業

キーワード:国内中心、シンプル、継続性、コスト効率

セキュリオの最大の魅力は、標的型攻撃メール訓練とeラーニングが配信数・回数ともに無制限である点です。これは、セキュリティ教育で最も重要な「継続性」を担保する上で非常に強力なアドバンテージとなります。

- こんな企業におすすめ:

- 国内拠点が中心の中堅・中小企業: まずはセキュリティ教育の文化を根付かせたい、というフェーズに最適です。「少量高頻度」の訓練を気兼ねなく実施し、従業員の習慣化を促すことができます。

- 運用のシンプルさと工数削減を最優先したい企業: 直感的なUIと自動催促機能により、情報システム部門の担当者が少ない場合でも、効率的に運用を回すことが可能です。

- コストパフォーマンスを重視する企業: 必要な機能をシンプルにまとめ、配信制限がないため、費用対効果の高い運用が期待できます。

- 自社のルールや事例を教育に組み込みたい企業: SCORM形式に対応しているため、自社で作成した教材(例:情報セキュリティポリシーの解説動画)をプラットフォームに載せて、訓練と一体で管理できます。

KnowBe4がフィットする企業

キーワード:グローバル、標準化、データドリブン、高度な自動化

KnowBe4は、PPP(Phishing Prone Percentage) という独自の指標で、組織や個人の「フィッシング詐欺への引っかかりやすさ」を数値化・可視化できる点が最大の特徴です。これにより、データに基づいた客観的なリスク評価と改善活動が可能になります。

- こんな企業におすすめ:

- 海外拠点を持つグローバル企業: 多言語コンテンツが豊富なため、グループ全体のセキュリティレベルを統一した基準で管理・向上させたい場合に強力な選択肢となります。PPPは言語の壁を越えた共通のKPIとして機能します。

- データドリブンな意思決定と経営報告を重視する企業: 「当社のリスクは前期比でX%低減しました」といった具体的な数値で経営層に報告したい場合に、PPPは非常に説得力のある指標となります。

- セキュリティ運用を高度に自動化したい企業: AI(AIDA)が自動でユーザーごとに最適な学習プランを提示したり、オプションのSOAR(PhishER)で報告された不審メールの分析・対処を自動化したりと、大規模組織における運用負荷を劇的に軽減できます。

- 成熟したセキュリティ体制を持ち、次のレベルを目指す企業: すでに基本的な訓練は実施しており、より個々人のスキルに合わせたパーソナライズドな教育や、インシデント対応との連携を強化したい場合に適しています。

意思決定のためのチェックポイント

どちらのプラットフォームを選ぶべきか、以下の5つの視点で自社の状況を評価してみてください。

- 学習頻度と継続性: 「とにかく回数をこなして習慣化させたい」なら配信制限のないセキュリオが有利。「計画的に年間の訓練回数を決められる」ならKnowBe4も選択肢。

- 指標と可視化: 「まずは完了率やクリック率から始めたい」ならセキュリオで十分。「経営層への報告のために客観的なリスクスコアが必要」ならKnowBe4のPPPが強力。

- 対象範囲(言語・拠点): 「従業員はほぼ日本人で国内拠点のみ」ならセキュリオの日本語コンテンツの質とサポートが安心。「多言語対応が必須」ならKnowBe4のライブラリの厚みが魅力。

- 連携と拡張性: 「まずは教育単体で始めたい」ならどちらでも可。「将来的に報告メールの分析(SOAR)まで自動化したい」ならKnowBe4の拡張性が視野に入る。

- ガバナンスと権限管理: 「誰が個人の成績を閲覧できるか」といった権限管理の細やかさや、監査証跡の要件は、特に大企業では重要な選定基準となります。両ツールの管理機能を比較検討しましょう。

最終的には、両サービスのトライアル(PoC: Proof of Concept)を実施し、実際の使い勝手や自社の環境との相性を確認することが最も確実な選定方法です。

4. よくある失敗と誤解|形骸化させないための7つの対策

AIツールを導入しても、運用方法を間違えるとせっかくの投資が無駄になり、教育が形骸化してしまいます。ここでは、多くの企業が陥りがちな誤解と失敗、そしてその回避策を解説します。

- 誤解1:年1回の研修で十分である

- 現実: 人は忘れる生き物です。年に一度の知識注入では、数週間後にはほとんど忘れ去られてしまいます。

- 回避策: 「短い学習を高頻度で」が鉄則です。3〜5分のマイクロラーニングや月1〜2回のフィッシング訓練を、年間を通じて継続することが行動変容に繋がります。

- 誤解2:厳しく罰すれば従業員は引っかからなくなる

- 現実: 訓練でクリックしたことを厳しく叱責したり、人事評価に反映させたりすると、従業員は萎縮します。その結果、「疑わしいメールが来ても、間違っていたら怒られるから報告しないでおこう」という隠蔽体質を生み、かえって組織のリスクを高めます。

- 回避策: 「報告文化」を醸成します。クリックしてしまったことを責めるのではなく、学習の機会と捉え、正しく報告できた従業員を称賛する仕組みを作りましょう。ゲーミフィケーション(ポイント付与など)も有効です。

- 誤解3:同じ訓練テンプレートを使い回せば効率的だ

- 現実: 従業員はすぐに「これはいつもの訓練メールだな」と見抜くようになり、本物の攻撃メールへの対応力が養われません。

- 回避策: テンプレート、送信者、送信時間をランダマイズ(無作為化)し、常に新鮮な気づきを与え続けることが重要です。季節や業務イベントに合わせた新しいシナリオを定期的に投入しましょう。

- 誤解4:技術的対策が強固なら、人の教育は不要だ

- 現実: どんなに優れたセキュリティ製品も100%ではありません。特に、人間の心理を巧みに突くBEC(ビジネスメール詐欺)のような攻撃は、技術的なフィルタをすり抜けることがあります。

- 回避策: 技術的対策と人的対策は「多層防御」の両輪です。技術で防げるものは技術で、それを超えてくる脅威に対しては人が最後の砦となる、という認識を組織全体で共有しましょう。

- 失敗1:モバイル環境を想定していない

- 対策: 多くの従業員はスマートフォンでメールを確認します。訓練メールやeラーニングのコンテンツがモバイル表示に最適化されているか、報告ボタンはスマホからでも簡単に押せるか、必ず検証してください。

- 失敗2:許可リストの設定漏れで訓練メールが届かない

- 対策: 導入前に必ず情報システム部門と連携し、使用するプラットフォームの送信ドメインやIPアドレスを、自社の迷惑メールフィルタやセキュリティゲートウェイの許可リストに追加してください。これを怠ると、訓練そのものが実施できません。

- 失敗3:個人データの取り扱いルールが曖昧

- 対策: 「誰が、どこまで個人の訓練結果を閲覧できるのか」という権限ルールを事前に明確にし、規程として定め、従業員に周知します。プライバシーへの配慮が、従業員の信頼を得てプログラムを円滑に進めるための鍵となります。

5. 日本の現場で効果的な訓練シナリオの作り方

訓練の効果を最大化するには、従業員が「自分ごと」として捉えられるような、現実的でタイムリーなシナリオが不可欠です。日本のビジネス環境や文化に合わせた題材作りのヒントをご紹介します。

季節・業務イベントを絡める

年間カレンダーを作成し、その時期ならではのテーマを盛り込みましょう。

| 時期 | イベント | 訓練シナリオ例 |

|---|---|---|

| 4月-5月 | 新入社員入社、人事異動 | 「【人事部】新しい社内システムのアカウント設定のお願い」「【総務】歓迎会の日程調整」 |

| 6月-7月 | 賞与支給、夏期休暇 | 「【経理】賞与明細の電子交付について」「【緊急】夏休み期間中のシステムメンテナンス通知」 |

| 9月-10月 | 健康診断、防災訓練 | 「健康診断のオンライン予約はこちらから」「【重要】災害時安否確認システムのテスト」 |

| 11月-12月 | 年末調整、忘年会 | 「【至急】年末調整の書類提出のお願い」「忘年会幹事より:会場地図と出欠確認」 |

| 通年 | 宅配、各種ITサービス | 「お荷物のお届けにあがりましたが不在の為持ち帰りました」「Microsoft 365 パスワードの有効期限が近づいています」 |

役割別の脅威モデルを反映させる

部署や役職によって、狙われる手口は異なります。ターゲットを絞った訓練は非常に効果的です。

- 経理・財務部門: 請求書、振込先口座の変更依頼、監査法人からの連絡を装うメール。

- 人事・労務部門: 採用応募者からの履歴書送付、退職者からの問い合わせ、社会保険手続きの案内を装うメール。

- 営業部門: 顧客からの緊急の見積依頼、取引先からの契約書確認、クレーム対応を装うメール。

- 開発・IT部門: GitHubやJiraなどの開発ツールからの招待、コードレビュー依頼、サーバーアラートを装うメール。

- 経営層・役員: 弁護士からの機密情報連絡、M&Aに関する緊急の指示、競合他社の調査報告を装うメール(ホエーリング)。

メディアを横断した攻撃を想定する (メール + SMS)

最近では、メールだけでなくSMS(ショートメッセージサービス)を使った「スミッシング」も急増しています。宅配業者や公的機関を名乗る偽SMSを訓練に組み込むことで、従業員の多角的な対応能力を養うことができます。

6. 成果を可視化するKPI設計とダッシュボード運用のコツ

「なんとなく意識が上がった気がする」といった曖昧な評価では、活動の継続は困難です。データに基づき成果を可視化し、改善に繋げるためのKPI設計とレビューサイクルを確立しましょう。

設定すべきコアKPI

最低限、以下の4つの指標は定点観測することをおすすめします。

- PPP (Phishing Prone Percentage) / クリック率:

- 定義: 訓練メールに対し、リンククリックや添付ファイル開封など、危険なアクションを取ってしまった従業員の割合。KnowBe4ではPPPとして標準提供。セキュリオなどではクリック率が該当します。

- 目標: 継続的に低下させること(例:ベースライン30% → 1年後10%未満)。

- 受講完了率:

- 定義: 危険なアクション後に割り当てられた補講(eラーニング)を、期限内に完了した従業員の割合。

- 目標: 常に高い水準を維持すること(例:95%以上)。完了率が低い場合は、コンテンツの長さや内容、催促の方法を見直す必要があります。

- 報告率:

- 定義: 訓練メールを「不審メール」として正しく報告できた従業員の割合。

- 目標: 継続的に向上させること。クリック率の低下よりも、報告率の向上を重視すべきという考え方もあります。報告は、実際のインシデントを未然に防ぐ最も有効なアクションだからです。

- 平均報告時間 (MTTR – Mean Time To Report):

- 定義: 従業員が訓練メールを受信してから、報告アクションを完了するまでの平均時間。

- 目標: 短縮させること。報告が早ければ早いほど、万が一実際の攻撃だった場合に、被害拡大を防ぐための初動対応を迅速に開始できます。

ダッシュボードとレビューサイクル

これらのKPIをダッシュボードで常に可視化し、定期的にレビューするサイクルを確立します。

- 月次レビュー(運用担当者レベル):

- 目的: 運用の健全性をチェックする。

- 確認項目: 訓練は計画通り配信されているか?未受講者への催促は機能しているか?特定の部署で進捗の遅れはないか?

- 四半期レビュー(セキュリティ責任者・マネージャーレベル):

- 目的: 教育プログラムの効果を評価し、次の一手を計画する。

- 確認項目: 各KPIは目標に向かって進んでいるか?リスクの高い部門や攻撃トレンドに変化はないか?次の四半期で投入すべき新しい訓練シナリオは何か?

- 半期・年次レビュー(経営層・CISOレベル):

- 目的: 投資対効果を報告し、次年度の予算と戦略の承認を得る。

- 確認項目: ベースラインからのリスク低減効果を定量的に示す。同業他社のベンチマークと比較した自社の立ち位置を説明する。

7. 90日で実現するセキュリティ教育導入ロードマップ

「何から手をつければいいかわからない」という方のために、最初の90日間でAIを活用した教育ループを立ち上げるための具体的なロードマップ(例)を提示します。

フェーズ1:準備と計画 (Day 1 – 14)

- プロジェクトチームを結成し、関係部署(法務、人事など)とキックオフミーティングを実施。目的、KPI、スケジュールに合意する。

- プラットフォームのトライアルを開始。技術担当者と連携し、許可リストの設定とSSO連携を完了させる。従業員向けの利用規程と事前告知を作成する。

フェーズ2:現状把握とシステム設定 (Day 15 – 45)

- 全社またはサンプルグループに対し、ベースライン測定用のフィッシング訓練を実施。現在のPPP/クリック率を把握する。

- ベースライン結果を分析し、重点的に教育すべき対象や脆弱な攻撃シナリオを特定する。

- プラットフォーム上で、最初の四半期分の自動化ワークフロー(配信スケジュール、訓練テンプレート、行動トリガーに応じた補講割当、リマインダー)を構築する。

フェーズ3:展開と初期運用 (Day 46 – 75)

- 全従業員に対し、訓練プログラムの開始を正式に通知。報告ボタンのインストールを案内する。

- 設計したワークフローに基づき、第1回、第2回の自動訓練を配信。ダッシュボードで進捗状況をモニタリングし、問い合わせに対応する。

フェーズ4:評価と改善 (Day 76 – 90)

- 最初の運用期間のデータを集計・分析。KPIがどのように変化したかを確認し、課題を洗い出す。

- 分析結果に基づき、次の四半期の改善計画(テンプレートの刷新、ターゲットグループの見直しなど)を策定。関係者への初回レポートを作成・報告する。

この90日間のスプリントを成功させれば、あとは四半期ごとにこのサイクルを回し続けることで、組織のセキュリティ文化は着実に向上していきます。

8. よくある質問 (FAQ)

Q1. どのくらいの頻度で訓練を実施すべきですか?

A1. 理想は「少量高頻度」です。1回の訓練や学習の負荷を下げ(例:3分程度)、その代わりに頻度を上げる(例:月に1〜2回)のが、習慣化と知識定着の観点から最も効果的です。セキュリオのように配信数に制限がないプラットフォームは、このアプローチに適しています。

Q2. 訓練は従業員の通常業務を妨げませんか?

A2. 1回あたりの時間を短く設計することで、業務への影響は最小限に抑えられます。むしろ、実際のインシデントが発生した場合の業務停止時間や復旧コストを考えれば、訓練は非常に費用対効果の高い投資と言えます。自動催促機能などを活用し、管理側の負荷も軽減することが重要です。

Q3. 引っかかった人を特定して、厳しく指導すべきでは?

A3. 懲罰的なアプローチは絶対に避けるべきです。それは報告文化を破壊し、問題を隠蔽する土壌を作ります。クリックしてしまったことは「貴重な学習機会」と位置づけ、なぜそれが危険なのかを理解してもらうことに注力しましょう。繰り返しミスをする従業員には、集合研修など別の形での個別フォローを検討します。

Q4. PPP (Phishing Prone Percentage) とは何に使えるのですか?

A4. 組織や個人の「フィッシング詐欺への引っかかりやすさ」を割合で示すKnowBe4の指標です。具体的な数値で示されるため、①改善目標の設定、②部門間や業界平均との比較、③経営層への定量的な成果報告、といった場面で非常に有用です。

Q5. 自社で作成したコンテンツ(動画など)も使えますか?

A5. 多くのプラットフォームは、SCORM(スコーム)というeラーニングの標準規格に対応しています。自社の情報セキュリティポリシーや、過去に発生したインシデント事例(匿名化・一般化されたもの)などをSCORM形式の教材にすれば、プラットフォーム上で配信・管理することが可能です。

Q6. 海外拠点も含めてグローバルで統一した教育はできますか?

A6. 可能です。その場合は、KnowBe4のように多言語コンテンツが豊富で、グローバルで統一された指標(PPPなど)を持つプラットフォームが適しています。ただし、各国のプライバシー関連法規(GDPRなど)を遵守する必要があるため、データ保管場所や個人データの取り扱いについては法務部門と十分に確認してください。

まとめ:最強の対策は「継続できる設計」から始まる

技術的な防御をすり抜ける巧妙なサイバー攻撃が後を絶たない現代において、従業員一人ひとりを「人的ファイアウォール」として機能させることの重要性は、かつてなく高まっています。

しかし、その実現には、年に一度の形骸化した研修では不十分です。成功の鍵は、AIと自動化の力を借りて、「実環境での訓練」→「行動の検知」→「即時の個別学習」→「効果の可視化」という学習ループを、いかに少ない工数で、継続的に回し続けられるかにかかっています。

- 国内中心の組織で、まずは継続する文化を根付かせたいのであれば、配信制限がなく、シンプルで使いやすいセキュリオは非常に有力な選択肢です。

- グローバルに拠点を持ち、統一された指標でガバナンスを効かせ、データドリブンな改善を進めたいのであれば、PPPやAIによる最適化機能を備えたKnowBe4がその要求に応えてくれるでしょう。

どちらを選ぶにせよ、最も重要なのはツールそのものではなく、それを活用して「どのような文化を醸成したいか」というビジョンです。罰ではなく学びを、恐怖ではなく気づきを、そして隠蔽ではなく報告を奨励する文化を育てること。

この記事が、あなたの組織を真にレジリエントなものへと変革するための一助となれば幸いです。

次のアクション

- 自社の現在地を確認する: まず、自社のセキュリティ教育における最大の課題は何か(工数、効果測定、継続性など)を明確にしましょう。

- KPIを3つに絞る: 本記事で紹介したKPIの中から、自社が最優先で改善すべき指標を3つ選び、具体的な目標数値を設定します。

- 2週間のトライアル(PoC)を計画する: 候補となるプラットフォーム(セキュリオ、KnowBe4など)の無料トライアルを申し込み、許可リスト設定などの技術的準備を整え、使い勝手を実際に試してみましょう。

- 小さな成功から始める: 最初から完璧を目指す必要はありません。「月1回、3分間の学習」といった、確実に継続できる小さなループをまず回し始めることが、大きな変化への第一歩です。